Conexão com SAML 2.0

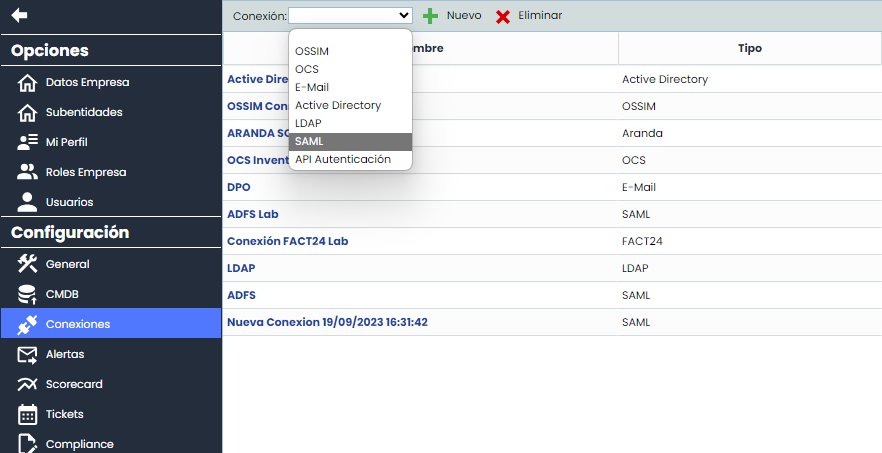

Para chegar ao ecrã de conexão ao SAML, é necessário ir à secção de Configurações do GlobalSuite®, especificamente na opção "Conexões" (como mostrado na imagem). Esta opção está acessível para os utilizadores dos tipos Platinum, Gold, Consulting, Administrador Consulting, Administrador Plataforma, Administrador Enterprise e Administrador Configuração.

Este ecrã tem várias colunas que são descritas a seguir:

-

Nome: Contém o nome da conexão, que serve para identificá-la.

-

Tipo: Contém o tipo de conexão, neste caso será SAML.

-

Host: Neste caso estará vazio.

-

Utilizador: Não é necessário, portanto aparece vazio.

-

Habilitado: Indica se uma conexão está habilitada ou não.

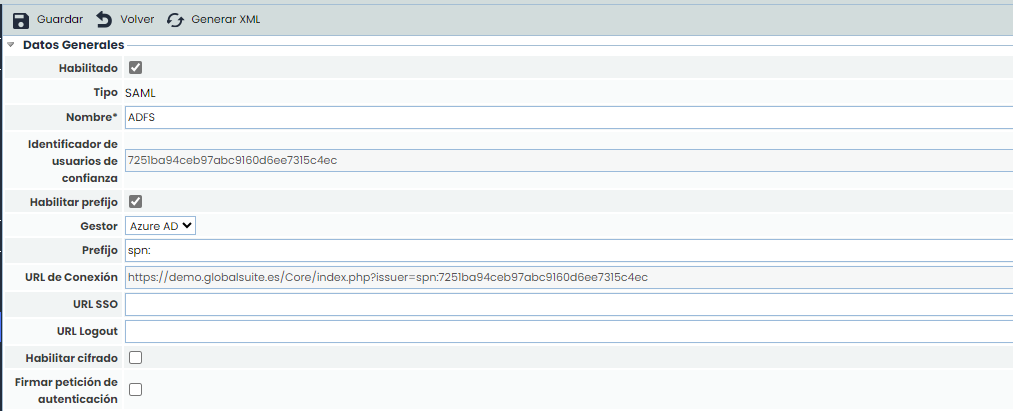

O formulário de conexão ao SAML consta de diferentes campos, que são descritos a seguir.

Em primeiro lugar, encontra-se a secção de "Dados Gerais":

-

Habilitado: Indica que essa conexão SAML está habilitada. Não se podem ter duas conexões SAML ativadas ao mesmo tempo.

-

Tipo: Indica o tipo da conexão (neste caso, SAML).

-

Nome*: É um campo obrigatório, e indica o nome dessa conexão para ser utilizada noutras opções da ferramenta.

-

Identificador de confiança: É gerado automaticamente. Indica a cadeia de confiança que se estabelece entre o servidor SAML e o GlobalSuite®, esta deve ser única.

-

Habilitar prefixo: Permite ativar caso se queira personalizar e adicionar um prefixo à conexão, já que alguns serviços requerem uma estrutura específica.

-

Gestor: Permite escolher qual servidor IdP será configurado, permitindo escolher entre ADFS, Azure AD, Google, Outro.

-

Prefixo: É proposto um prefixo por defeito que será incluído na URL de conexão em função do gestor: ADFS (Vazio), Azure AD (spn:), Google (https://), Outro (vazio). Este prefixo é editável.

-

-

URL de Conexão: URL automática à qual será necessário aceder para iniciar sessão no GlobalSuite® através de SSO pelo método SP Initiated.

-

URL SSO: Quando se deseja configurar uma conexão usando o método SP initiated SSO, deve-se introduzir a URL do serviço do IdP onde se realiza a autenticação via SAML2.

-

URL Logout: Endereço para o qual o utilizador com autenticação ADFS será redirecionado ao encerrar a sua sessão. Se deixado vazio, redirecionará para a vista de login do GlobalSuite®.

-

Habilitar encriptação: Configuração da conexão SAML que permite que os parâmetros recebidos do IdP sejam encriptados.

-

Assinar pedido de autenticação: Indica que, usando a configuração SP initiated SSO, o pedido de autenticação realizado ao IdP será assinado.

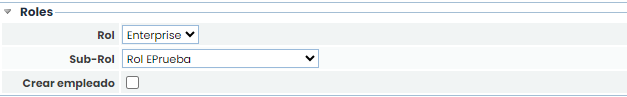

Em segundo lugar, encontra-se a secção "Roles":

-

Role: Permite selecionar que tipo de role por defeito terão os utilizadores criados no primeiro acesso.

-

Sub-Role: Além do role geral, pode-se especificar um Role de Empresa específico, entre os que estão configurados.

-

Criar colaborador: Se este campo for marcado, ao criar um utilizador no primeiro acesso, também será criado o colaborador associado, com os mesmos dados.

Em princípio, os roles podem ser obtidos diretamente do servidor IdP. Caso não sejam recebidos dados sobre o role ou os dados recebidos sejam incorretos, serão utilizados os roles configurados nesta secção.

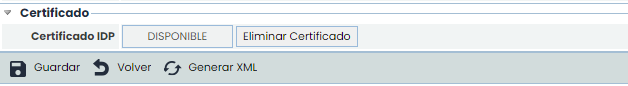

Em terceiro lugar, encontra-se a secção "Certificado IDP". Nesta secção deve-se carregar um ficheiro, com extensão crt, que contém o certificado. Este certificado deve ser o mesmo utilizado para assinar as chamadas do servidor SAML para a relação de confiança configurada.

Configuração Servidor ADFS com SAML 2.0

A URL de serviço de conexão SAML 2.0 que deve ser introduzida na configuração do servidor é:

https://Nome_Dominio/Core/Adfs/trust.php

Onde Nome_Dominio é a URL de acesso ao GlobalSuite®.

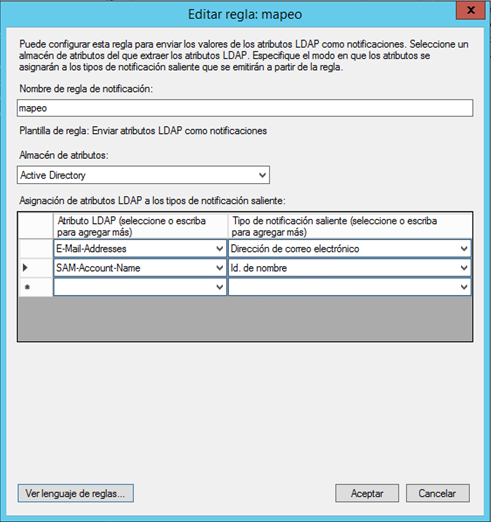

Na configuração do servidor ADFS deve-se indicar que os dados a passar no pedido são, no mínimo:

-

Id. Nome (nameidentifier)

-

Endereço de email (emailaddress)

Se desejar enviar a configuração do role para criar os novos utilizadores do ADFS, deverá utilizar o claim chamado role:

http://schemas.microsoft.com/ws/2008/06/identity/claims/role

IMPORTANTE: O nome do role enviado pelo servidor ADFS deve coincidir com algum dos roles configurados no GlobalSuite®.

Para obter mais informações sobre a configuração do servidor ADFS, pode aceder a:

Autenticação ADFS com SAML 2.0

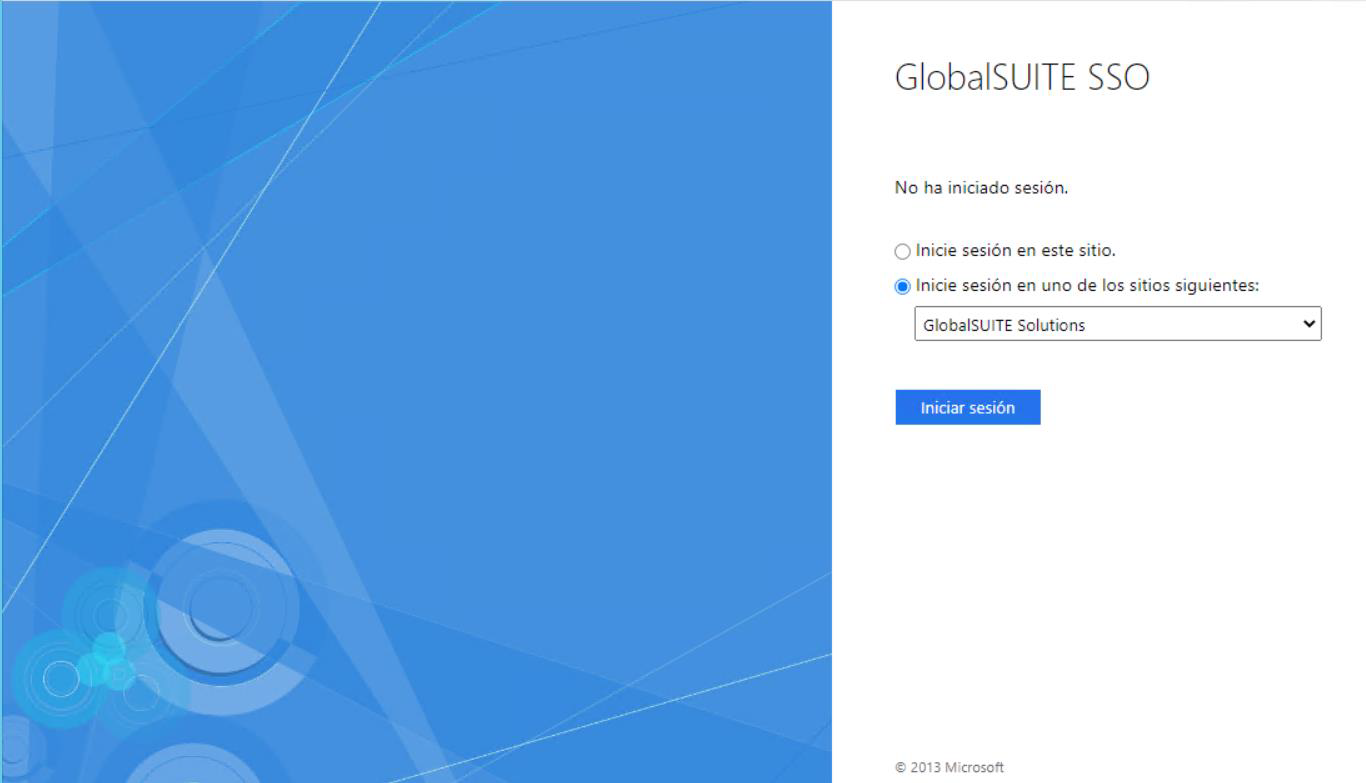

Existem dois tipos de autenticação com ADFS:

-

IDP initiated SSO, o processo de autenticação é iniciado pelo IdP, o utilizador dispõe de uma lista de "aplicações corporativas", seleciona a que corresponde ao GlobalSuite® e inicia a autenticação. A seguir, é mostrada uma imagem tipo deste formulário de aplicações.

-

SP initiated SSO, o processo de autenticação é iniciado pelo GlobalSuite®. Para usar este método, deve-se aceder a uma URL específica. Esta URL é formada concatenando a URL do GlobalSuite® com o texto: ?issuer=identificador de confiança, onde o identificador de confiança é o código gerado na conexão e que pode ser encontrado no campo com o mesmo nome, ver secção 1 deste documento.

Um exemplo de URL é:

https://sg.globalsuite.es/Core/index.php?issuer=a443c212c23af8ea8a107af75345

A autenticação com ADFS tem as seguintes particularidades:

-

Se o utilizador estiver a aceder pela primeira vez à ferramenta, através do ADFS, será criado automaticamente um utilizador com o nome de utilizador fornecido no pedido SAML, e os restantes atributos mapeados.

-

Se o nome de utilizador já existir no GlobalSuite® e não for o mesmo que foi criado na primeira conexão, será exibida uma mensagem de erro.

Configuração Azure AD com SAML 2.0

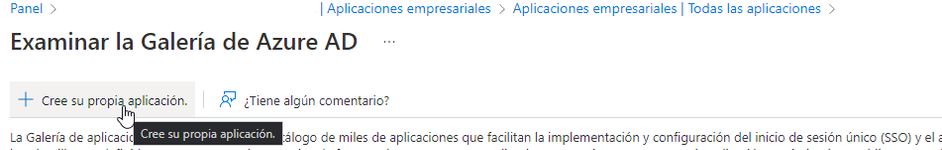

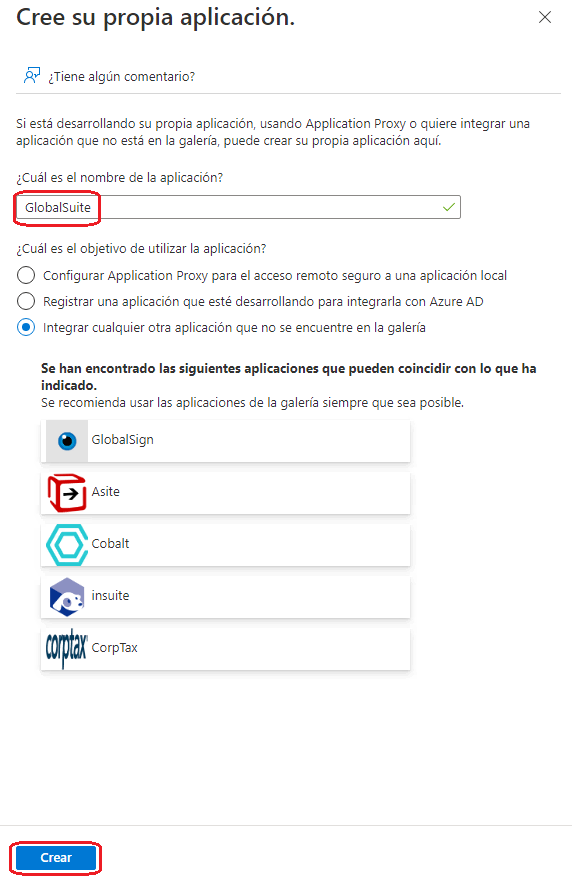

Para configurar o GlobalSuite® como aplicação autorizada no Azure, é necessário aceder a "Aplicações empresariais" e clicar em Nova aplicação.

De seguida, é necessário clicar em Crie a sua própria aplicação.

Indicar um nome para a aplicação e clicar em "Criar".

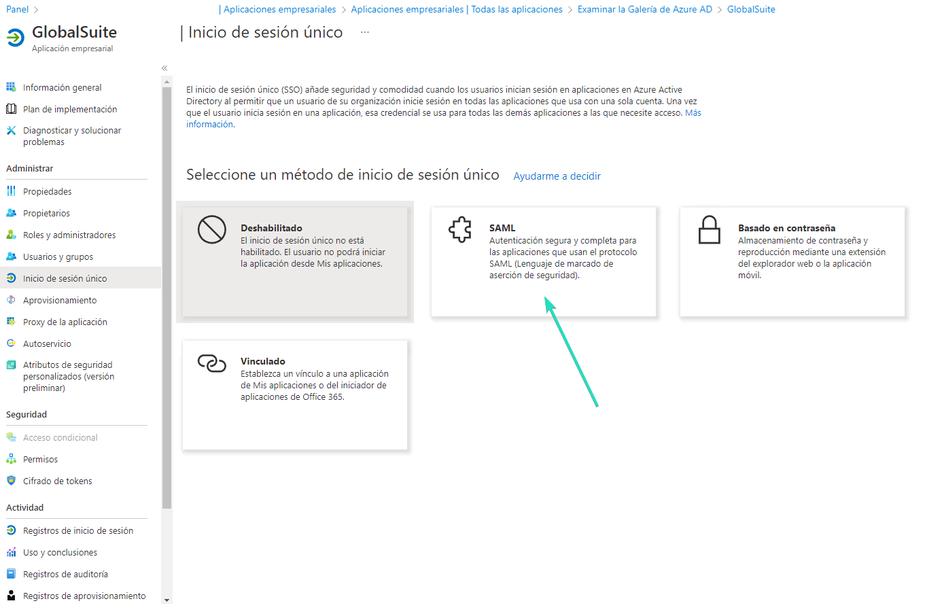

Aceder à opção de "Início de sessão único" para configurar a conexão, selecionando SAML:

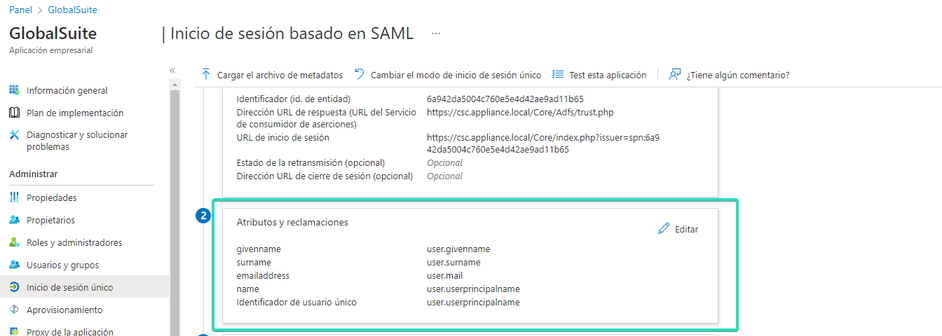

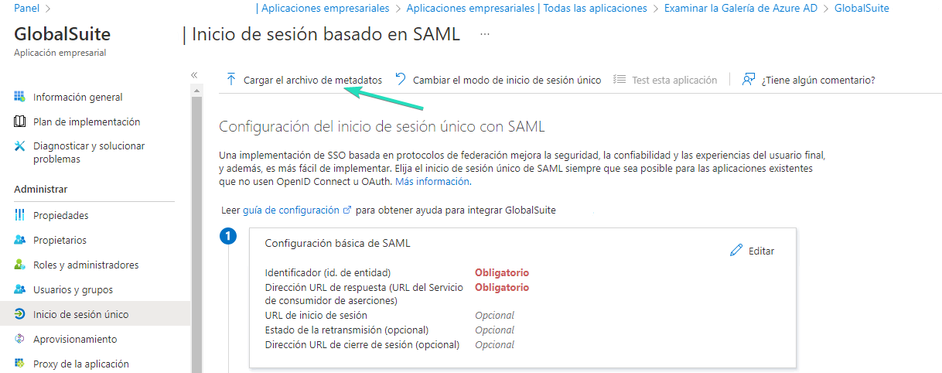

Na opção de "Início de sessão único" permite carregar os metadados obtidos do GlobalSuite® (que se obtêm com o botão Gerar XML). Após carregá-los, se estiverem corretos, os campos obrigatórios da configuração serão preenchidos.

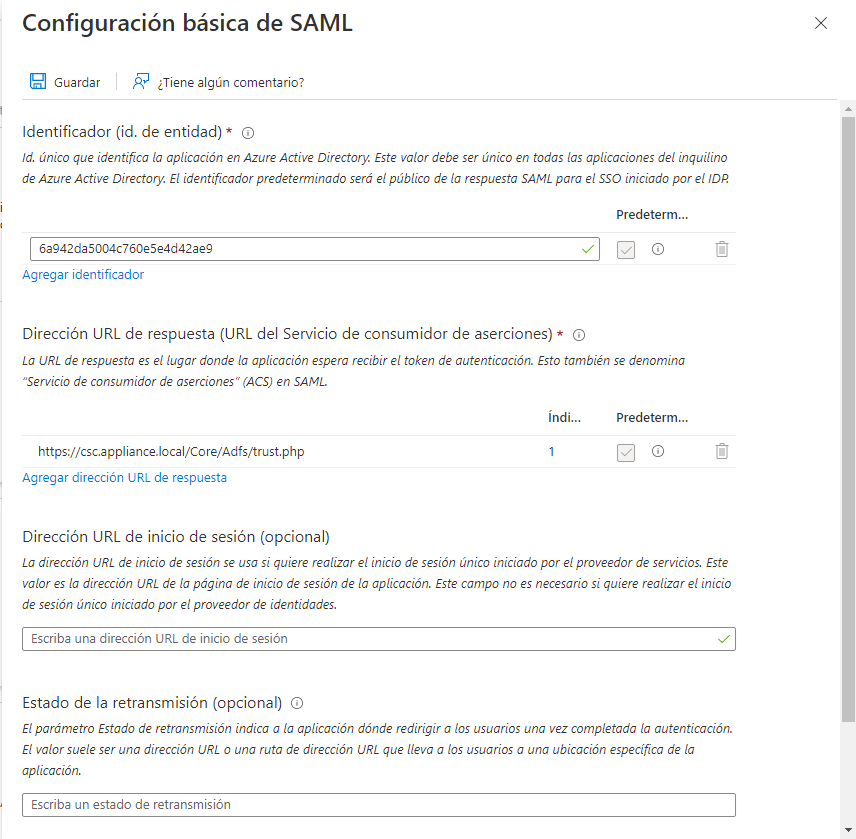

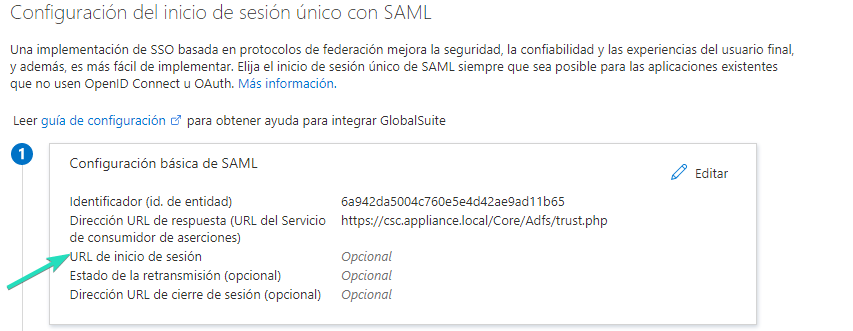

Ao clicar em Editar, será possível incluir o Identificador único de confiança e a URL do GlobalSuite®:

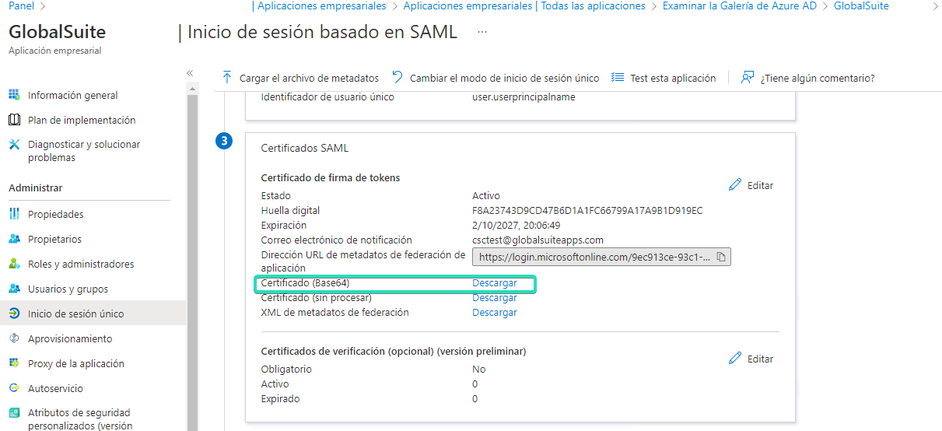

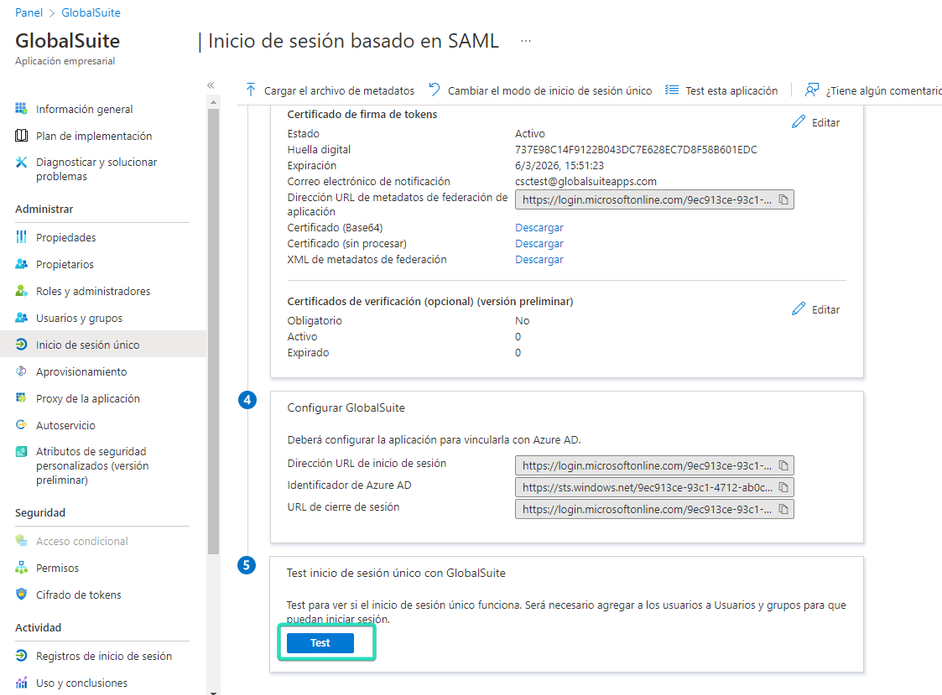

O certificado será descarregado, codificado em base64, para poder ser carregado na conexão do GlobalSuite®.

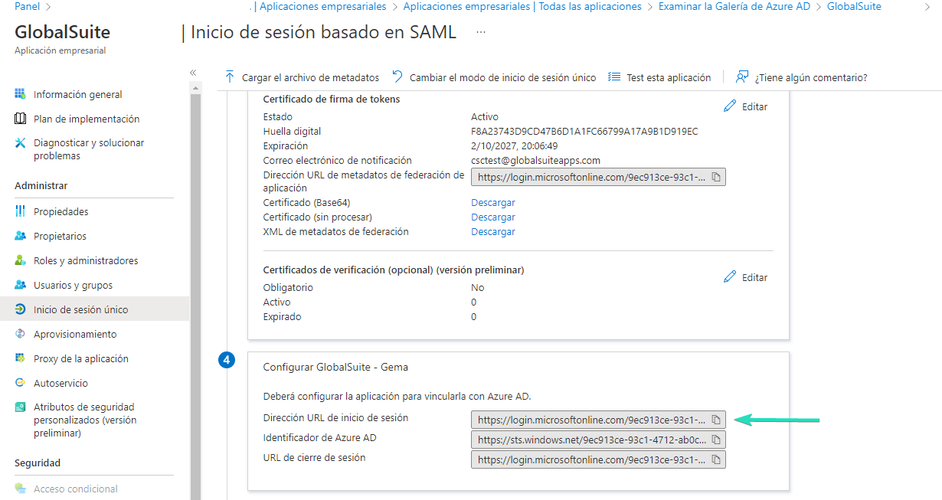

A URL de SSO que deverá ser solicitada para carregar no GlobalSuite® é a seguinte:

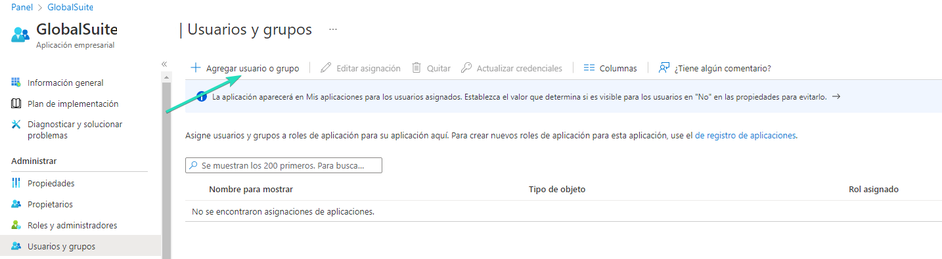

De seguida, é necessário autorizar os utilizadores que terão acesso à aplicação, a partir da opção "Utilizadores e grupos", e o botão "Adicionar utilizador ou grupo".

Uma vez configurados os utilizadores e/ou grupos autorizados, pode-se testar o acesso à aplicação, o qual pode ser feito diretamente com a URL do mecanismo SP initiated.

Isto levará ao portal e será apresentada a aceitação das condições do serviço para o utilizador (obrigatório no primeiro acesso). Uma vez aceites, terá acesso à ferramenta conforme o role configurado por defeito.

Se o cliente usar o mecanismo IdP initiated, pode-se configurar nesta opção a URL de início de sessão fornecida:

Se desejar personalizar algum dos parâmetros por defeito que o Azure AD mapeia e envia para a aplicação (GlobalSuite) para criar e dar acesso ao utilizador, pode fazê-lo a partir desta secção.