Verbindung mit SAML 2.0

Diese Anleitung erklärt, wie man eine SAML-Verbindung in GlobalSuite® konfiguriert und verwaltet, vom Zugriff auf den Abschnitt Einstellungen > Verbindungen bis hin zur Definition allgemeiner Parameter, Standardrollen und IDP-Zertifikat. Sie beschreibt auch die erforderliche Konfiguration auf dem ADFS-Server und die verfügbaren Authentifizierungsmethoden (IDP initiated SSO und SP initiated SSO), einschließlich wichtiger Überlegungen für die korrekte Synchronisierung von Benutzern und Rollen.

Konfiguration der SAML 2.0-Verbindung

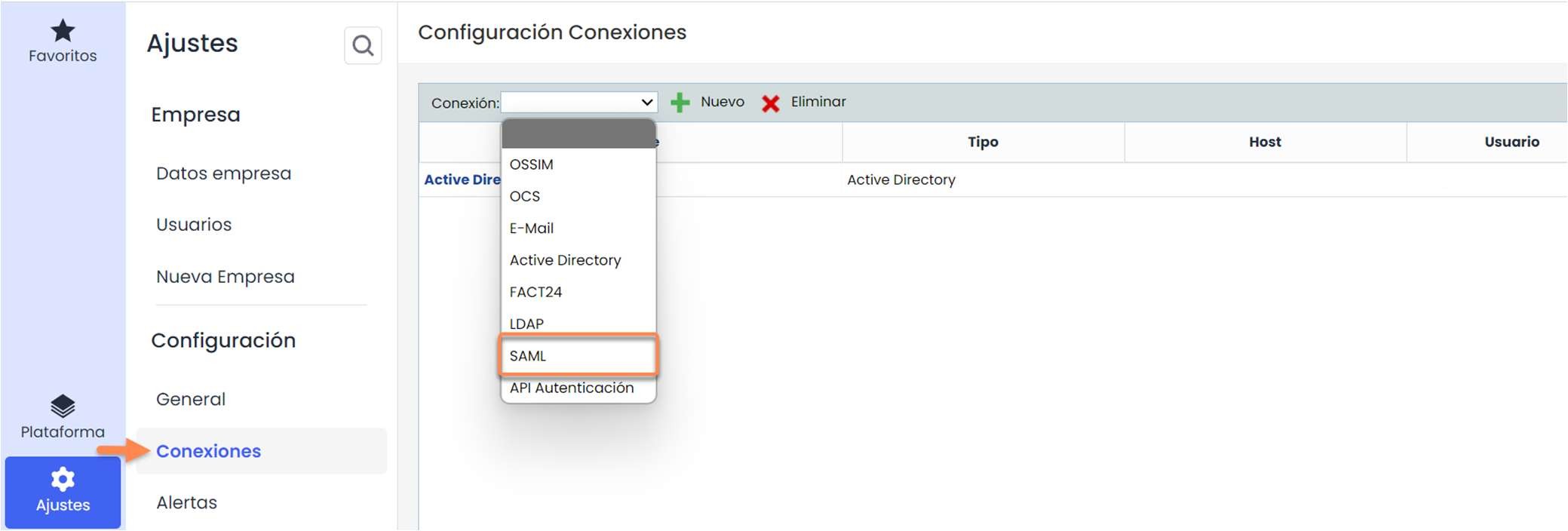

Um zum Bildschirm für die SAML-Verbindung zu gelangen, muss man sich im Abschnitt Einstellungen von GlobalSuite befinden, genauer gesagt in der Option „Verbindungen“ (wie im Bild gezeigt). Auf diese Option haben Benutzer der Typen Platinum, Gold, Consulting, Consulting-Administrator, Plattform-Administrator, Enterprise-Administrator und Konfigurations-Administrator Zugriff.

Dieser Bildschirm hat mehrere Spalten, die im Folgenden beschrieben werden:

-

Name: Enthält den Namen der Verbindung, der zur Identifizierung dient.

-

Typ: Enthält den Verbindungstyp, in diesem Fall SAML.

-

Host: In diesem Fall bleibt dieses Feld leer.

-

Benutzer: Ist nicht erforderlich, daher bleibt es leer.

-

Aktiviert: Gibt an, ob eine Verbindung aktiviert ist oder nicht.

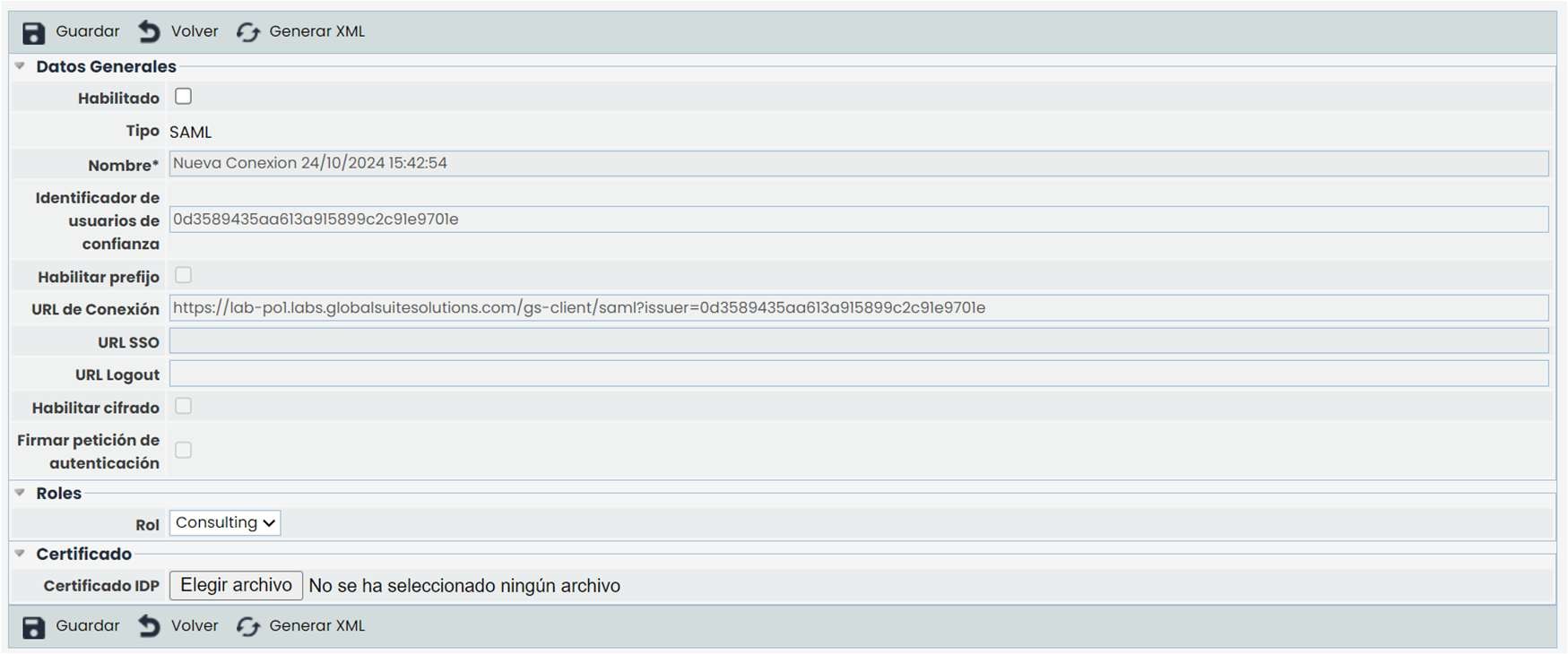

Das Formular für die SAML-Verbindung besteht aus verschiedenen Feldern, die im Folgenden beschrieben werden.

Zunächst gibt es den Abschnitt „Allgemeine Daten“:

-

Aktiviert: Gibt an, dass diese SAML-Verbindung aktiviert ist. Es können nicht zwei SAML-Verbindungen gleichzeitig aktiv sein.

-

Typ: Gibt den Typ der Verbindung an (in diesem Fall SAML).

-

Name*: Dies ist ein Pflichtfeld und gibt den Namen dieser Verbindung an, um sie in anderen Optionen des Tools zu verwenden.

-

Vertrauenskennzeichen: Wird automatisch generiert. Gibt die Vertrauenskette an, die zwischen dem Server und GlobalSuite hergestellt wird, diese muss eindeutig sein.

-

SSO-URL: Wenn eine Verbindung mit der Methode SP initiated SSO konfiguriert werden soll, muss die URL des IDP-Dienstes eingegeben werden, bei dem die Authentifizierung über SAML erfolgt.

-

Logout-URL: Adresse, zu der weitergeleitet wird, wenn sich ein Benutzer mit SAML-Authentifizierung abmeldet.

-

Verschlüsselung aktivieren: Konfiguration der SAML-Verbindung, die es ermöglicht, dass die vom IDP empfangenen Parameter verschlüsselt sind.

-

Authentifizierungsanfrage signieren: Gibt an, dass bei Verwendung der Konfiguration SP initiated SSO die an den IDP gesendete Authentifizierungsanfrage signiert wird.

Zweitens gibt es den Abschnitt Rollen. In diesem Abschnitt können die Standardrollen konfiguriert werden, mit denen neue SAML-Benutzer erstellt werden.

Grundsätzlich können die Rollen direkt vom Server abgerufen werden. Falls keine Rollendaten empfangen werden oder die empfangenen Daten fehlerhaft sind, werden die in diesem Abschnitt konfigurierten Rollen verwendet.

Schließlich gibt es den Abschnitt „IDP-Zertifikat“. In diesem Abschnitt muss eine Datei mit der Erweiterung crt oder cer hochgeladen werden, die das Zertifikat enthält. Dieses muss dasselbe sein, das verwendet wird, um die Anfragen vom Server für die konfigurierte Vertrauensbeziehung zu signieren.

Serverkonfiguration (SAML 2.0)

Die Service-URL für die SAML 2.0-Verbindung, die in der Serverkonfiguration eingegeben werden muss, lautet: https://Name_Domain/Core/Adfs/trust.php

Dabei ist Name_Domain die Zugriffs-URL zu GlobalSuite.

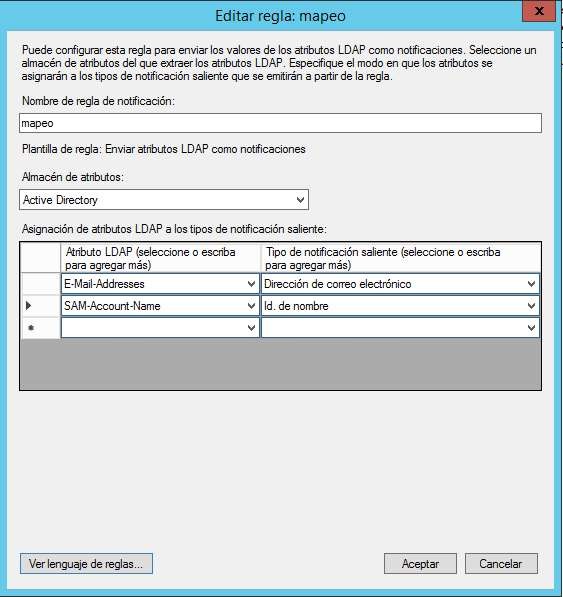

In der ADFS-Serverkonfiguration muss angegeben werden, dass die in der Anfrage zu übermittelnden Daten mindestens Folgendes umfassen:

-

Name-ID (nameidentifier)

-

E-Mail-Adresse (emailaddress)

Wenn die Rollenkonfiguration zum Erstellen neuer ADFS-Benutzer gesendet werden soll, muss der Anspruch verwendet werden:

http://schemas.microsoft.com/ws/2008/06/identity/claims/role

Wichtig

Der vom ADFS-Server gesendete Rollenname muss mit einer der in GlobalSuite konfigurierten Rollen übereinstimmen.

Weitere Informationen zur Konfiguration des ADFS-Servers finden Sie unter:

https://docs.microsoft.com/de-de/windows-server/identity/adfs/operations/create-a-relying-party-trust

SAML 2.0-Authentifizierung

Es gibt zwei Arten der Authentifizierung mit ADFS:

-

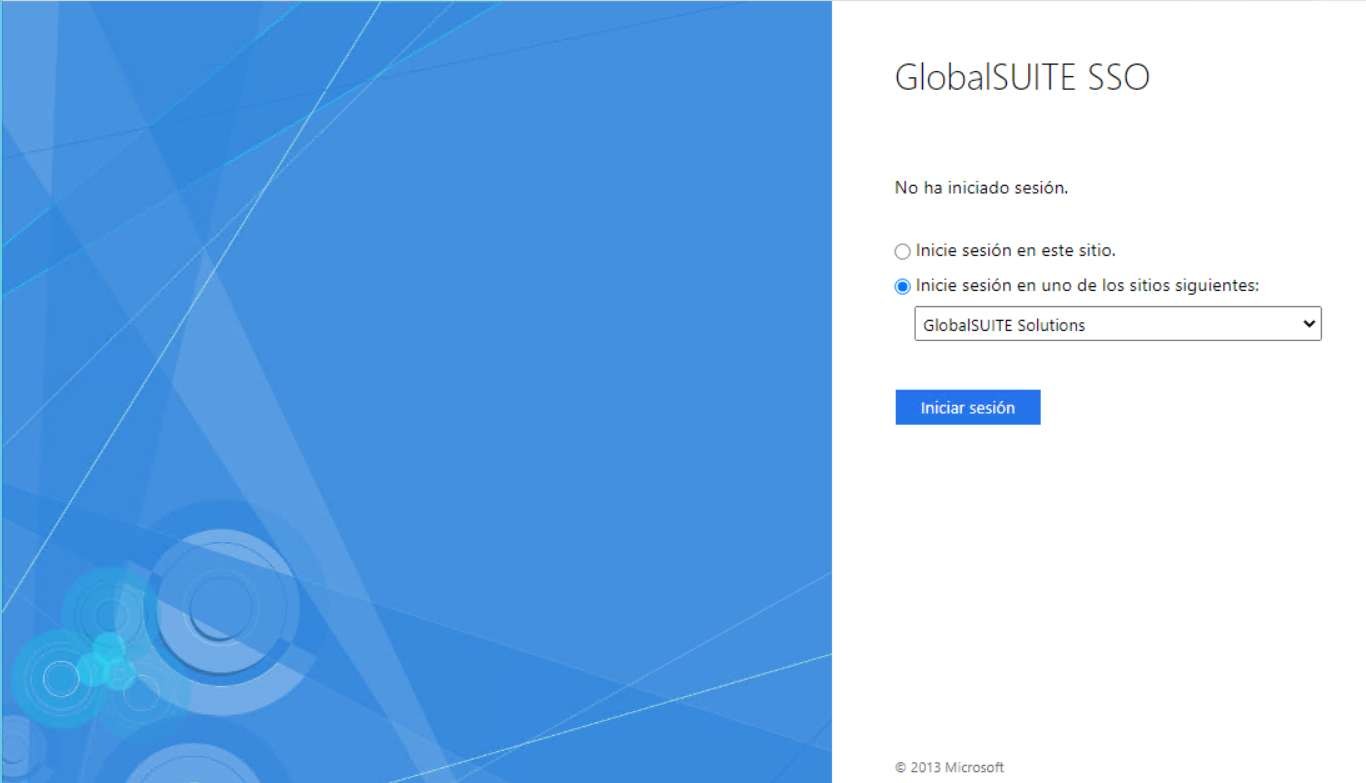

IDP initiated SSO, der Authentifizierungsprozess wird vom IDP initiiert. Der Benutzer hat eine Liste von „Unternehmensanwendungen“, wählt die entsprechende von GlobalSuite aus und startet die Authentifizierung. Nachfolgend wird ein Beispielbild dieses Anwendungsformulars gezeigt.

-

SP initiated SSO, der Authentifizierungsprozess wird von GlobalSuite initiiert. Um diese Methode zu verwenden, muss auf eine spezifische URL zugegriffen werden. Diese URL wird gebildet, indem die URL von GlobalSuite mit dem Text: ?issuer=Vertrauenskennzeichen verknüpft wird, wobei das Vertrauenskennzeichen der in der Verbindung generierte Code ist, der im gleichnamigen Feld zu finden ist. Siehe Abschnitt 1 dieses Dokuments. Ein Beispiel für eine URL ist:

https://sg.GlobalSuite.es/Core/index.php?issuer=a443c212c23af8ea8a107a f75345b0f8

Die Authentifizierung mit SAML hat folgende Besonderheiten:

-

Wenn der Benutzer zum ersten Mal über SAML auf das Tool zugreift, wird automatisch ein Benutzer mit dem in der SAML-Anfrage angegebenen Benutzernamen erstellt.

Wenn der Benutzername bereits in GlobalSuite existiert und nicht mit dem bei der ersten Verbindung erstellten übereinstimmt, wird eine Fehlermeldung angezeigt.