Verbindung mit SAML 2.0

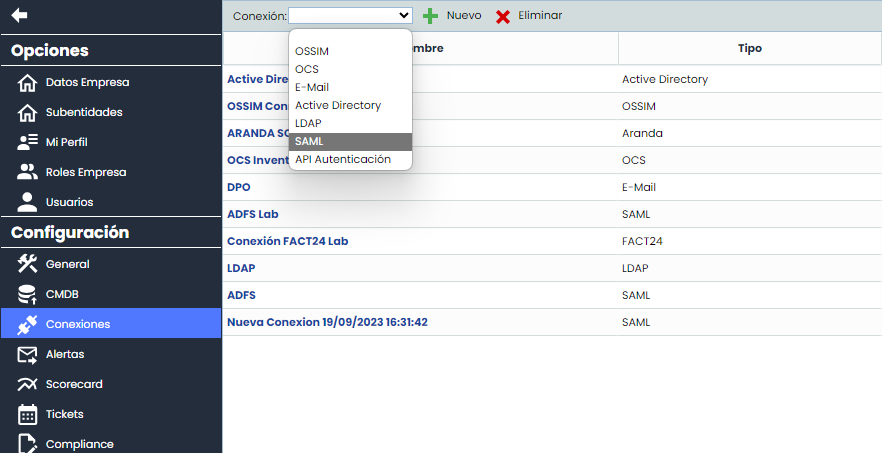

Um zum Verbindungsbildschirm von SAML zu gelangen, muss man sich im Abschnitt Einstellungen von GlobalSuite® befinden, genauer gesagt in der Option „Verbindungen“ (wie im Bild gezeigt). Auf diese Option haben Benutzer der Typen Platinum, Gold, Consulting, Administrator Consulting, Administrator Plattform, Administrator Enterprise und Administrator Konfiguration Zugriff.

Dieser Bildschirm hat mehrere Spalten, die im Folgenden beschrieben werden:

-

Name: Enthält den Namen der Verbindung, der zur Identifizierung dient.

-

Typ: Enthält den Verbindungstyp, in diesem Fall SAML.

-

Host: In diesem Fall bleibt es leer.

-

Benutzer: Ist nicht erforderlich, daher bleibt es leer.

-

Aktiviert: Zeigt an, ob eine Verbindung aktiviert ist oder nicht.

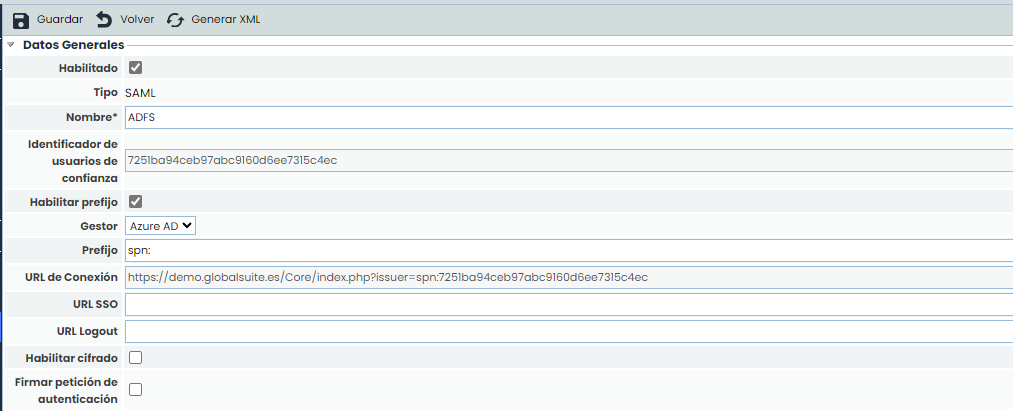

Das Verbindungsformular zu SAML besteht aus verschiedenen Feldern, die im Folgenden beschrieben werden.

Zuerst befindet sich der Abschnitt „Allgemeine Daten“:

-

Aktiviert: Zeigt an, dass diese SAML-Verbindung aktiviert ist. Es können nicht zwei SAML-Verbindungen gleichzeitig aktiviert sein.

-

Typ: Gibt den Typ der Verbindung an (in diesem Fall SAML).

-

Name*: Dies ist ein Pflichtfeld und gibt den Namen dieser Verbindung an, um sie in anderen Optionen des Tools zu verwenden.

-

Vertrauenskennzeichen: Wird automatisch generiert. Gibt die Vertrauenskette an, die zwischen dem SAML-Server und GlobalSuite® hergestellt wird, diese muss eindeutig sein.

-

Präfix aktivieren: Ermöglicht die Aktivierung, falls ein Präfix zur Verbindung hinzugefügt werden soll, da einige Dienste eine bestimmte Struktur erfordern.

-

Manager: Ermöglicht die Auswahl, welcher IdP-Server konfiguriert werden soll, mit der Möglichkeit, zwischen ADFS, Azure AD, Google, Andere zu wählen.

-

Präfix: Ein Standardpräfix wird vorgeschlagen, das in der Verbindungs-URL je nach Manager enthalten ist: ADFS (Leer), Azure AD (spn:), Google (https://), Andere (leer). Dieses Präfix ist bearbeitbar.

-

-

Verbindungs-URL: Automatische URL, auf die zugegriffen werden muss, um sich über SSO mit der SP-Initiated-Methode bei GlobalSuite® anzumelden.

-

SSO-URL: Wenn eine Verbindung mit der SP-Initiated-SSO-Methode konfiguriert werden soll, muss die URL des IdP-Dienstes eingegeben werden, bei dem die Authentifizierung über SAML2 erfolgt.

-

Logout-URL: Adresse, zu der weitergeleitet wird, wenn sich ein Benutzer mit ADFS-Authentifizierung abmeldet. Wenn sie leer bleibt, wird zur Login-Ansicht von GlobalSuite® weitergeleitet.

-

Verschlüsselung aktivieren: SAML-Verbindungseinstellung, die es ermöglicht, dass die vom IdP empfangenen Parameter verschlüsselt sind.

-

Authentifizierungsanfrage signieren: Gibt an, dass die Authentifizierungsanfrage, die mit der SP-Initiated-SSO-Konfiguration an den IdP gesendet wird, signiert wird.

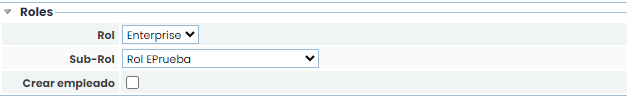

Zweitens befindet sich der Abschnitt „Rollen“:

-

Rolle: Ermöglicht die Auswahl, welche Art von Standardrolle die Benutzer haben, die mit dem ersten Zugriff erstellt werden.

-

Unterrolle: Zusätzlich zur allgemeinen Rolle kann eine spezifische Unternehmensrolle angegeben werden, die aus den konfigurierten Rollen ausgewählt wird.

-

Mitarbeiter erstellen: Wenn dieses Feld markiert ist, wird beim Erstellen eines Benutzers mit dem ersten Zugriff auch der zugehörige Mitarbeiter mit denselben Daten erstellt.

Grundsätzlich können die Rollen direkt vom IdP-Server abgerufen werden. Falls keine Rollendaten empfangen werden oder die empfangenen Daten fehlerhaft sind, werden die in diesem Abschnitt konfigurierten Rollen verwendet.

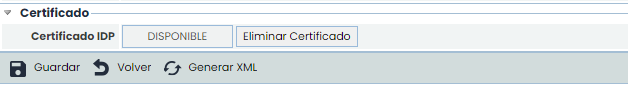

Drittens befindet sich der Abschnitt „IDP-Zertifikat“. In diesem Abschnitt muss eine Datei mit der Erweiterung crt hochgeladen werden, die das Zertifikat enthält. Dieses Zertifikat muss dasselbe sein, das verwendet wird, um die Anfragen vom SAML-Server für die konfigurierte Vertrauensbeziehung zu signieren.

ADFS-Serverkonfiguration mit SAML 2.0

Die SAML 2.0-Verbindungsdienst-URL, die in der Serverkonfiguration eingegeben werden muss, lautet:

https://Domain_Name/Core/Adfs/trust.php

Dabei ist Domain_Name die Zugriffs-URL zu GlobalSuite®.

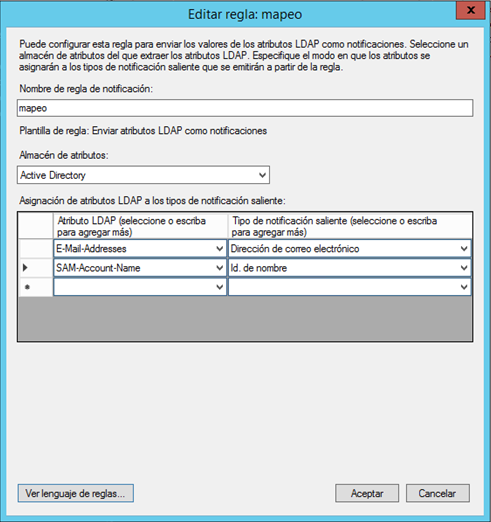

In der ADFS-Serverkonfiguration muss angegeben werden, dass die in der Anfrage zu übermittelnden Daten mindestens Folgendes umfassen:

-

Name-ID (nameidentifier)

-

E-Mail-Adresse (emailaddress)

Wenn die Rollenkonfiguration gesendet werden soll, um neue ADFS-Benutzer zu erstellen, muss der Anspruch namens role verwendet werden:

http://schemas.microsoft.com/ws/2008/06/identity/claims/role

WICHTIG: Der vom ADFS-Server gesendete Rollenname muss mit einer der in GlobalSuite® konfigurierten Rollen übereinstimmen.

Weitere Informationen zur ADFS-Serverkonfiguration finden Sie unter:

ADFS-Authentifizierung mit SAML 2.0

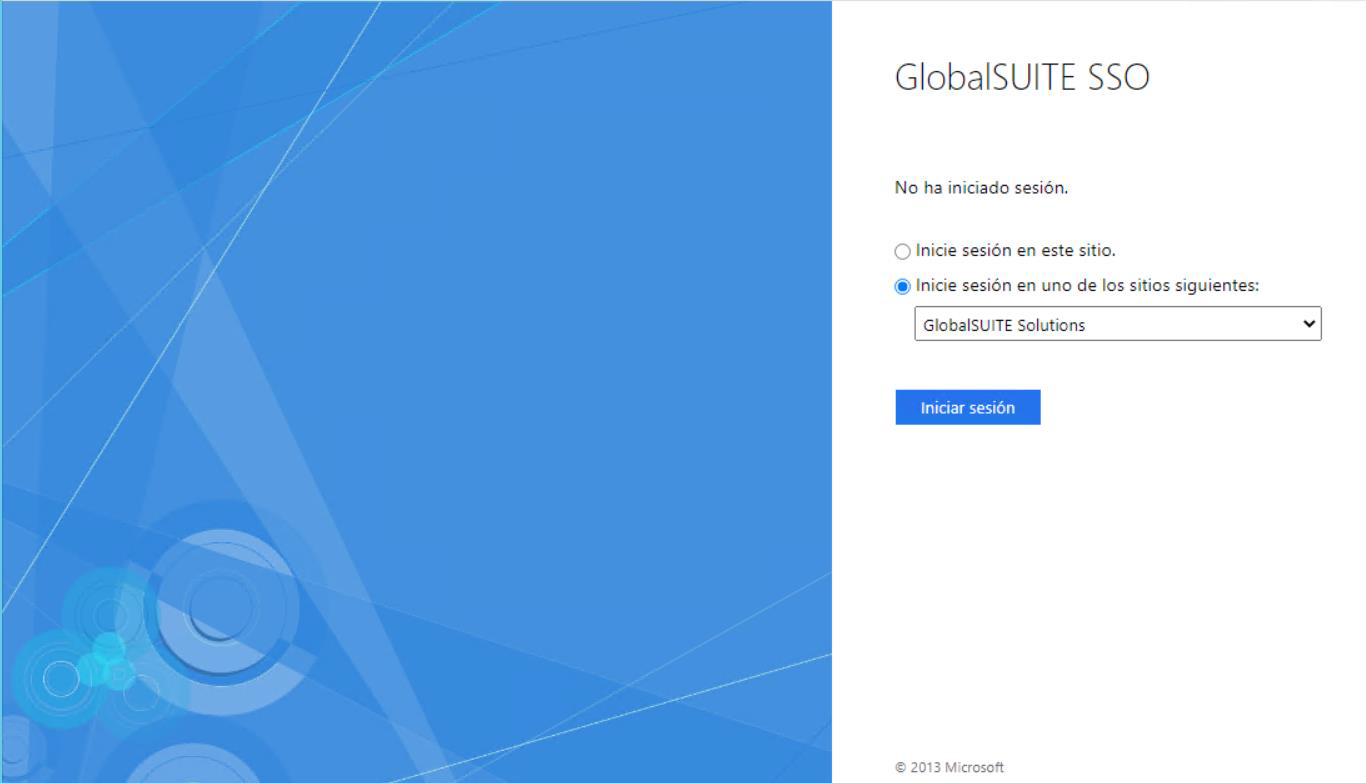

Es gibt zwei Arten der Authentifizierung mit ADFS:

-

IDP-Initiated SSO, der Authentifizierungsprozess wird vom IdP initiiert. Der Benutzer hat eine Liste von „Unternehmensanwendungen“, wählt die entsprechende GlobalSuite®-Anwendung aus und startet die Authentifizierung. Nachfolgend wird ein Beispielbild dieses Anwendungsformulars gezeigt.

-

SP-Initiated SSO, der Authentifizierungsprozess wird von GlobalSuite® initiiert. Um diese Methode zu verwenden, muss auf eine spezifische URL zugegriffen werden. Diese URL wird gebildet, indem die URL von GlobalSuite® mit dem Text: ?issuer=Vertrauenskennzeichen, kombiniert wird, wobei das Vertrauenskennzeichen der in der Verbindung generierte Code ist, der im gleichnamigen Feld zu finden ist. Siehe Abschnitt 1 dieses Dokuments.

Ein Beispiel für eine URL ist:

https://sg.globalsuite.es/Core/index.php?issuer=a443c212c23af8ea8a107af75345

Die Authentifizierung mit ADFS hat folgende Besonderheiten:

-

Wenn der Benutzer zum ersten Mal über ADFS auf das Tool zugreift, wird automatisch ein Benutzer mit dem in der SAML-Anfrage bereitgestellten Benutzernamen und den übrigen zugeordneten Attributen erstellt.

-

Wenn der Benutzername bereits in GlobalSuite® existiert und nicht mit dem bei der ersten Verbindung erstellten übereinstimmt, wird eine Fehlermeldung angezeigt.

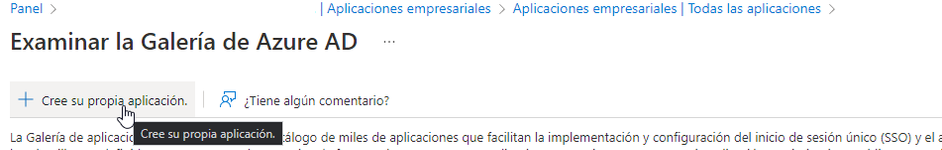

Azure AD-Konfiguration mit SAML 2.0

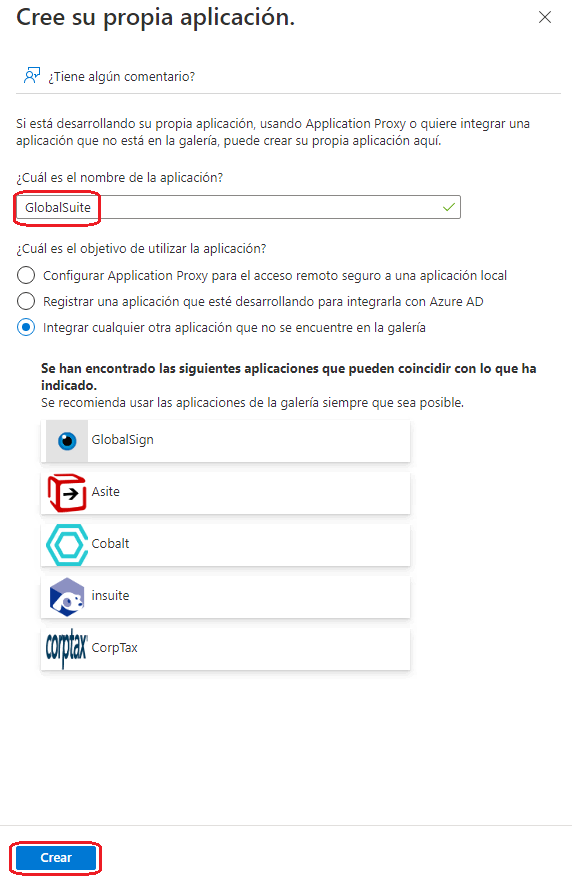

Um GlobalSuite® als autorisierte Anwendung in Azure zu konfigurieren, müssen Sie auf „Unternehmensanwendungen“ zugreifen und auf Neue Anwendung klicken.

Anschließend müssen Sie auf Erstellen Sie Ihre eigene Anwendung klicken.

Einen Namen für die Anwendung angeben und auf „Erstellen“ klicken.

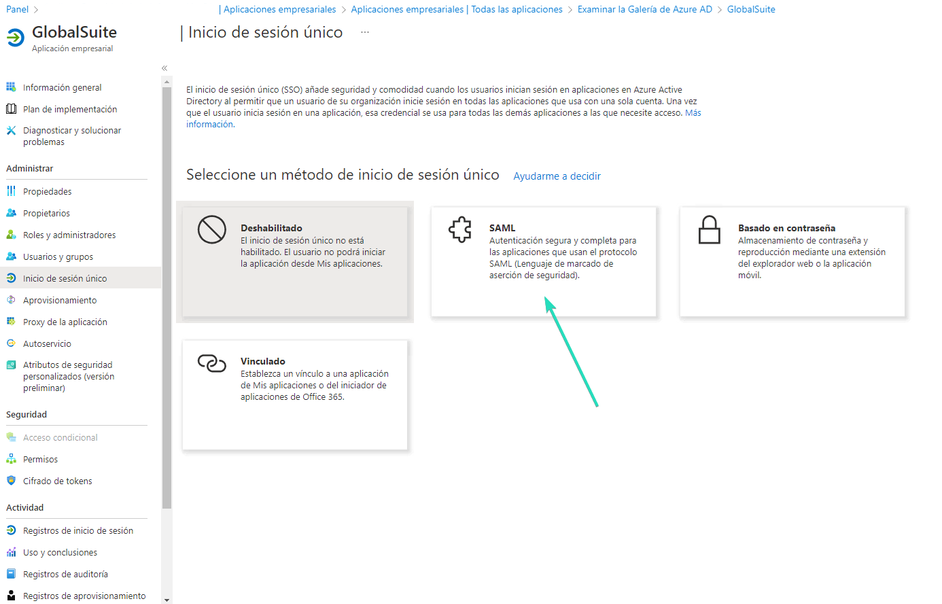

Zugriff auf die Option „Einmaliges Anmelden“, um die Verbindung zu konfigurieren, indem SAML ausgewählt wird:

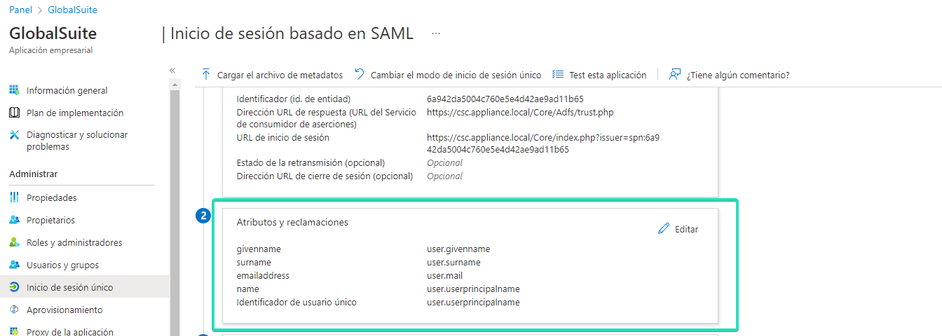

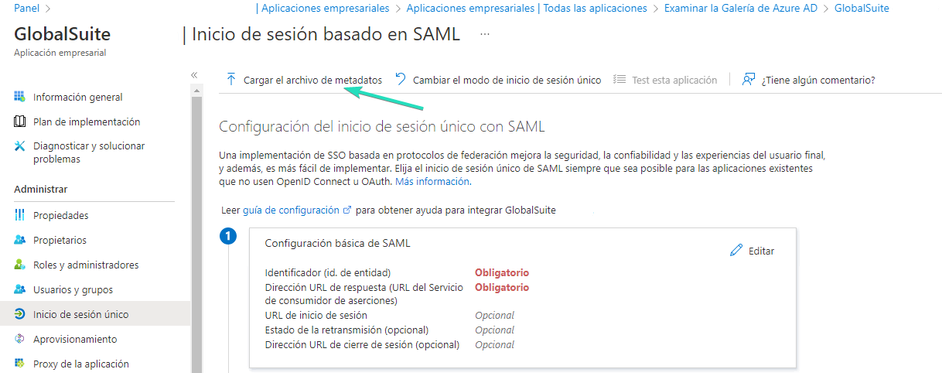

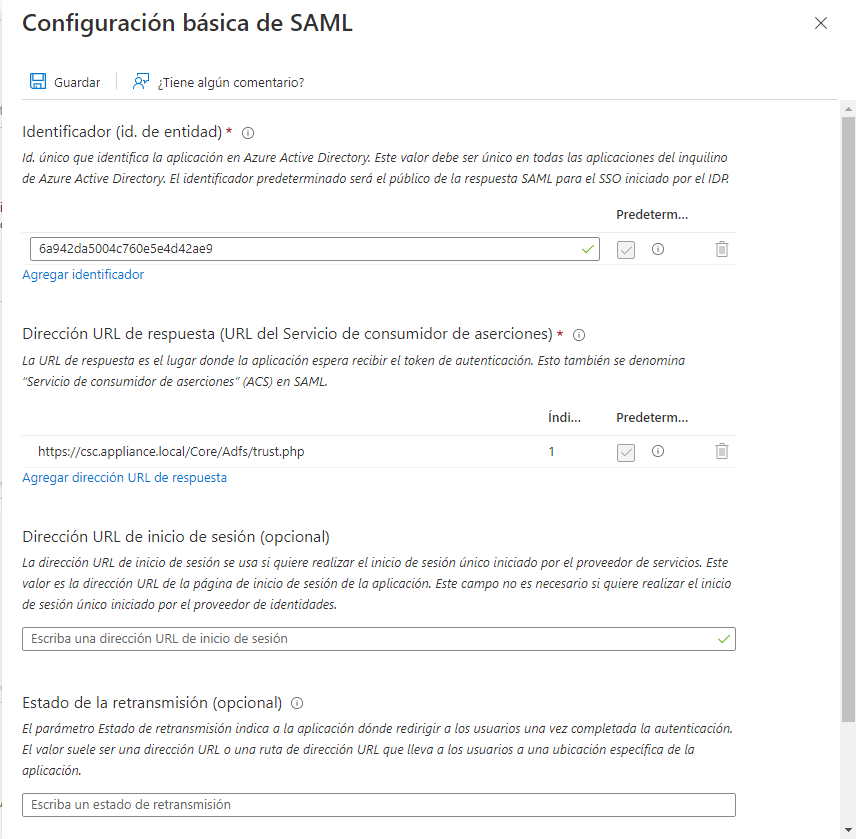

In der Option „Einmaliges Anmelden“ können die von GlobalSuite® erhaltenen Metadaten hochgeladen werden (die mit der Schaltfläche XML generieren erhalten werden). Nach dem Hochladen, falls diese korrekt sind, werden die Pflichtfelder der Konfiguration ausgefüllt.

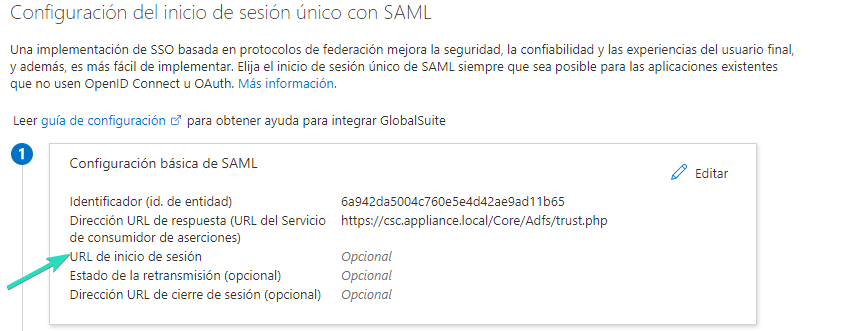

Durch Klicken auf Bearbeiten können Sie das eindeutige Vertrauenskennzeichen und die URL von GlobalSuite® hinzufügen:

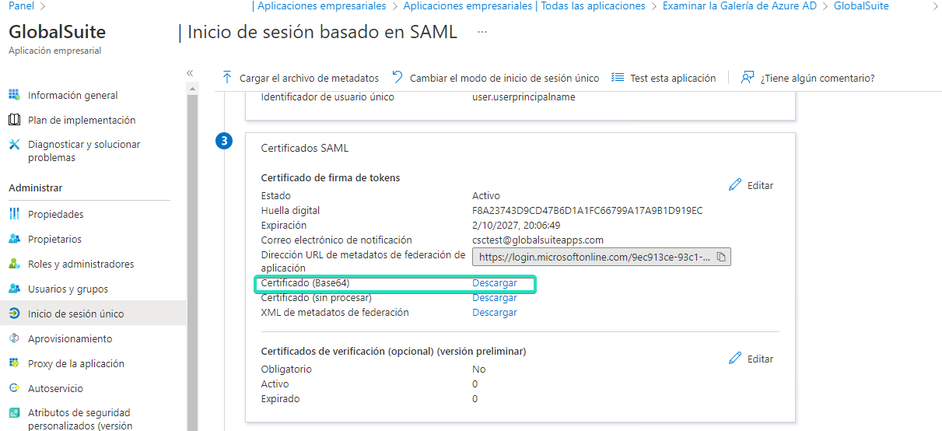

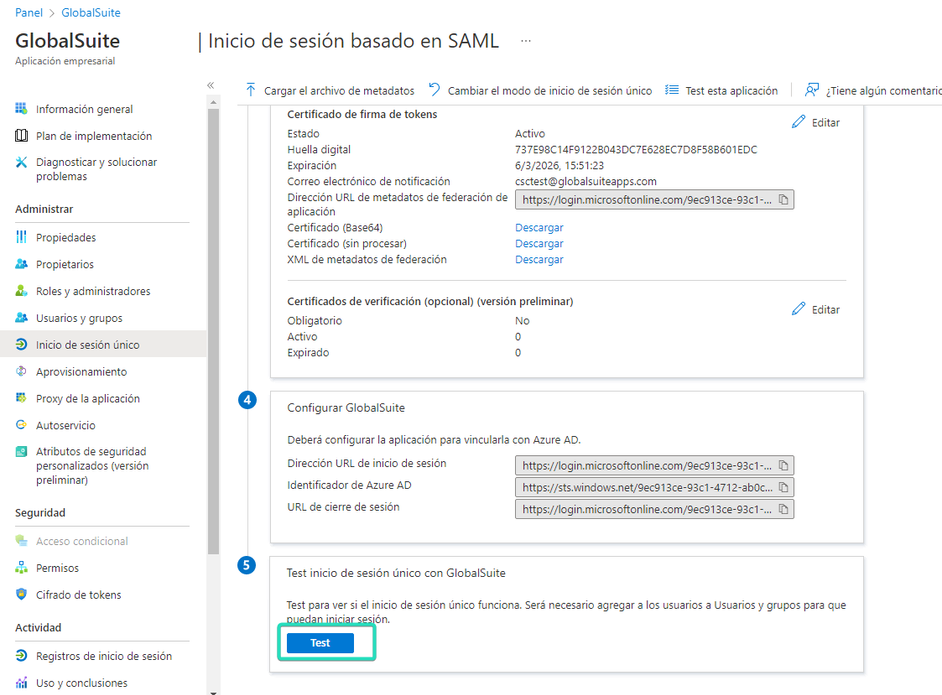

Das Zertifikat wird heruntergeladen, in Base64 codiert, um es in die Verbindung von GlobalSuite® hochzuladen.

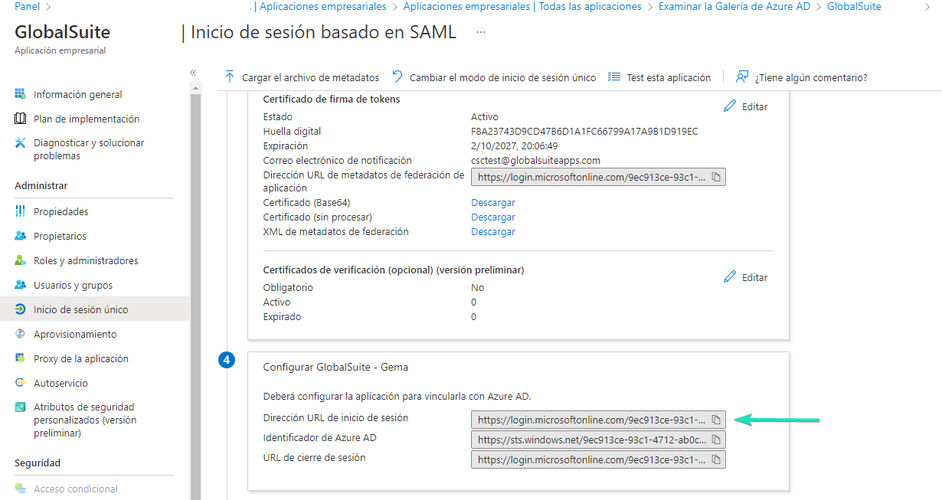

Die SSO-URL, die angefordert werden muss, um sie in GlobalSuite® hochzuladen, lautet wie folgt:

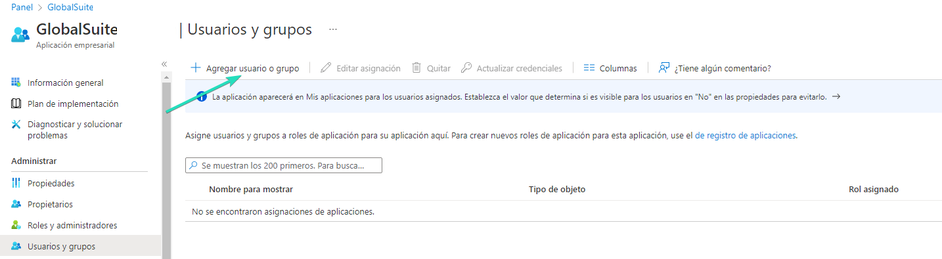

Anschließend müssen die Benutzer autorisiert werden, die Zugriff auf die Anwendung haben, über die Option „Benutzer und Gruppen“ und die Schaltfläche „Benutzer oder Gruppe hinzufügen“.

Sobald die autorisierten Benutzer und/oder Gruppen konfiguriert sind, kann der Zugriff auf die Anwendung getestet werden, der direkt über die URL des Mechanismus SP-Initiated erfolgt.

Dies führt uns zum Portal, und es wird die Zustimmung zu den Nutzungsbedingungen für den Benutzer angezeigt (obligatorisch beim ersten Zugriff). Nach der Zustimmung hat der Benutzer Zugriff auf das Tool gemäß der standardmäßig konfigurierten Rolle.

Wenn der Kunde den IdP-Initiated-Mechanismus verwendet, kann in dieser Option die bereitgestellte Login-URL konfiguriert werden:

Wenn einer der Standardparameter, die Azure AD abbildet und an die Anwendung (GlobalSuite) sendet, angepasst werden soll, um den Benutzer zu erstellen und Zugriff zu gewähren, kann dies in diesem Abschnitt erfolgen: